服务器屏蔽指定IP的端口

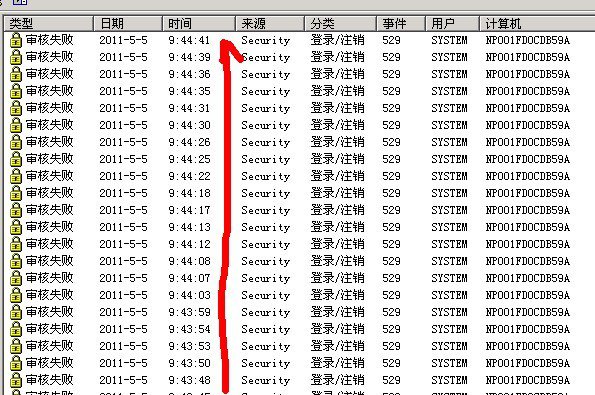

查看服务器系统日志时,发现安全性日志里有超多登录/注销审核失败的事件,几乎每隔几秒都会产生一条新的此类日志,相当郁闷!!

日志事件属性类似如下:

事件类型: 审核失败 事件来源: Security 事件种类: 登录/注销 事件 ID: 529 日期: 2011-5-5 事件: 9:44:35 用户: NT AUTHORITY\SYSTEM 计算机: nuodoucom 描述: 登录失败: 原因: 用户名未知或密码错误 用户名: administrator 域: RS_SERVER 登录类型: 3 登录进程: NtLmSsp 身份验证数据包: NTLM 工作站名称: RS_SERVER 调用方用户名: - 调用方域: - 调用方登录 ID: - 调用方进程 ID: - 传递服务: - 源网络地址: 60.194.59.155 源端口: 3543

具体原因还没有落实,还是先把这IP给封了,连续几天里,每隔几秒都尝试一下登录,也不是什么好鸟!服务器阻止此IP的访问,具体操作步骤如下,来源于百度知道,具体操作时要根据需要走!

一、创建IP筛选器和筛选器操作

1、"开始"->"设置"->"控制面板"->"管理工具"->"本地安全策略"。微软建议使用本地安全策略进行IPsec的设置,因为本地安全策略只应用到本地计算机上,而通常ipsec都是针对某台计算机量身定作的。

2、右击"Ip安全策略,在本地机器",选择"管理 IP 筛选器表和筛选器操作",启动管理 IP 筛选器表和筛选器操作对话框。我们要先创建一个IP筛选器和相关操作才能够建立一个相应的IPsec安全策略。

3、在"管理 IP 筛选器表"中,按"添加"按钮建立新的IP筛选器:

1)在跳出的IP筛选器列表对话框内,填上合适的名称,我们这儿使用"tcp135",描述随便填写。单击右侧的"添加。。。"按钮,启动IP筛选器向导。

2)跳过欢迎对话框,下一步。

3)在IP通信源页面,源地方选"任何IP地址",因为我们要阻止传入的访问。下一步。(此步我选择了“一个特定的 IP 地址”,然后输入上述的 60.194.59.155)

4)在IP通信目标页面,目标地址选"我的IP地址"。下一步。

5)在IP协议类型页面,选择"TCP"。下一步。

6)在IP协议端口页面,选择"到此端口"并设置为"135",其它不变。下一步。

7)完成。关闭IP筛选器列表对话框。会发现tcp135IP筛选器出现在IP筛选器列表中。

4、选择"管理筛选器操作"标签,创建一个拒绝操作:

1)单击"添加"按钮,启动"筛选器操作向导",跳过欢迎页面,下一步。

2)在筛选器操作名称页面,填写名称,这儿填写"拒绝"。下一步。

3)在筛选器操作常规选项页面,将行为设置为"阻止"。下一步。

4)完成。

5、关闭"管理 IP 筛选器表和筛选器操作"对话框。

二、创建IP安全策略

1、右击"Ip安全策略,在本地机器",选择"创建IP安全策略",启动IP安全策略向导。跳过欢迎页面,下一步。

2、在IP安全策略名称页面,填写合适的IP安全策略名称,这儿我们可以填写"拒绝对tcp135端口的访问",描述可以随便填写。下一步。

3、在安全通信要求页面,不选择"激活默认响应规则"。下一步。

4、在完成页面,选择"编辑属性"。完成。

5、在"拒绝对tcp135端口的访问属性"对话框中进行设置。首先设置规则:

1)单击下面的"添加。。。"按钮,启动安全规则向导。跳过欢迎页面,下一步。

2)在隧道终结点页面,选择默认的"此规则不指定隧道"。下一步。

3)在网络类型页面,选择默认的"所有网络连接"。下一步。

4)在身份验证方法页面,选择默认的"windows 2000默认值(Kerberos V5 协议)"。下一步。

5)在IP筛选器列表页面选择我们刚才建立的"tcp135"筛选器。下一步。

6)在筛选器操作页面,选择我们刚才建立的"拒绝"操作。下一步。

7)在完成页面,不选择"编辑属性",确定。

6、关闭"拒绝对tcp135端口的访问属性"对话框。

三、指派和应用IPsec安全策略

1、缺省情况下,任何IPsec安全策略都未被指派。首先我们要对新建立的安全策略进行指派。在IP安全策略中,右击我们刚刚建立的""拒绝对tcp135端口的访问属性"安全策略,选择"指派"。

2、立即刷新组策略。使用"secedit /refreshpolicy machine_policy"命令可立即刷新组策略(我没做此步操作!)。